金三胖

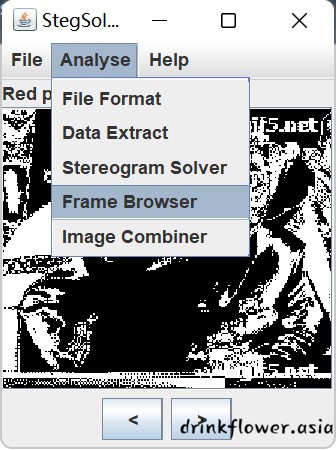

- 观看gif文件,flag一闪而过

- 本题要用Stegsolve工具的逐帧分析,后面应该还会用到其他功能

二维码

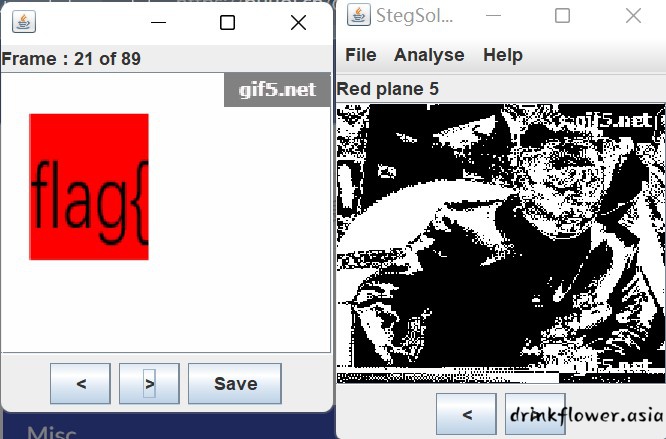

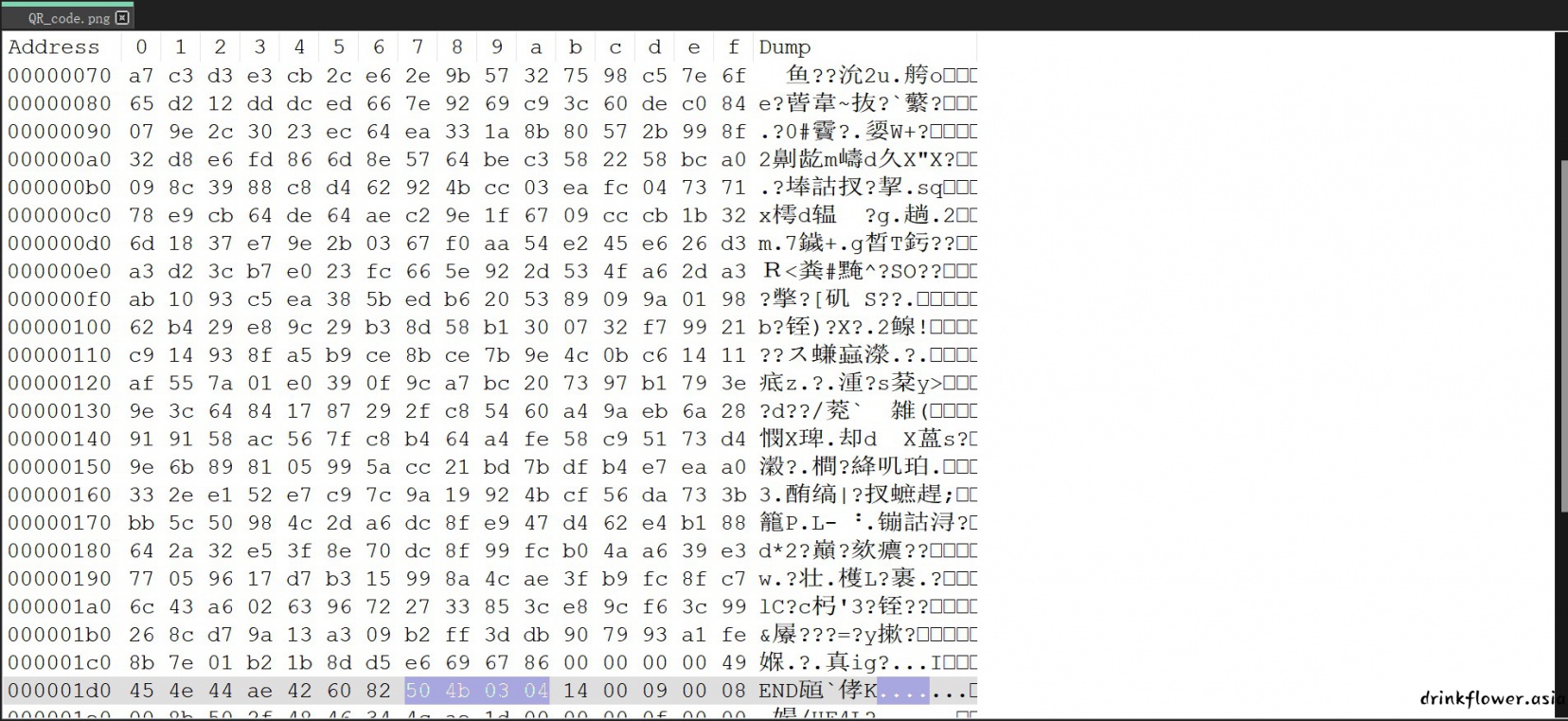

- 查看文件的16进制编码,发现隐藏的zip文件

89 50 4e 47 png头

ae 42 60 82 png结尾

50 4b 03 04 zip头

50 4b 05 06 zip结尾

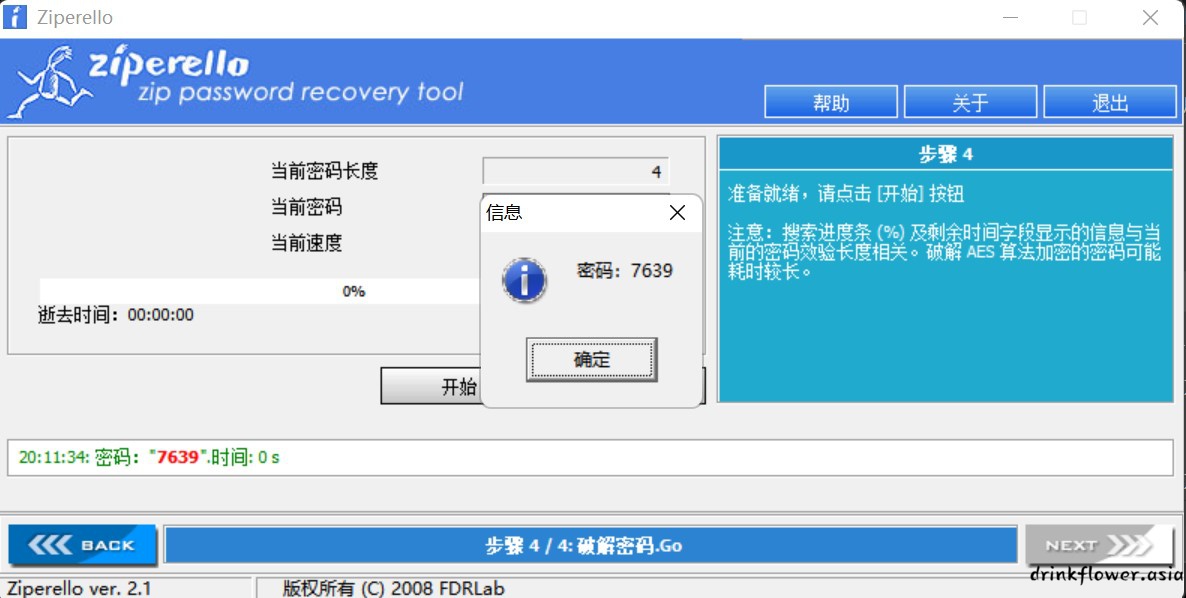

- 改后缀为zip文件,发现打开需要密码,里面的txt名为4number.txt,可能是提示我们密码有4位

- ziperelo爆破得到密码

你竟然赶我走

- 16进制打开文件,底部直接拿到flag

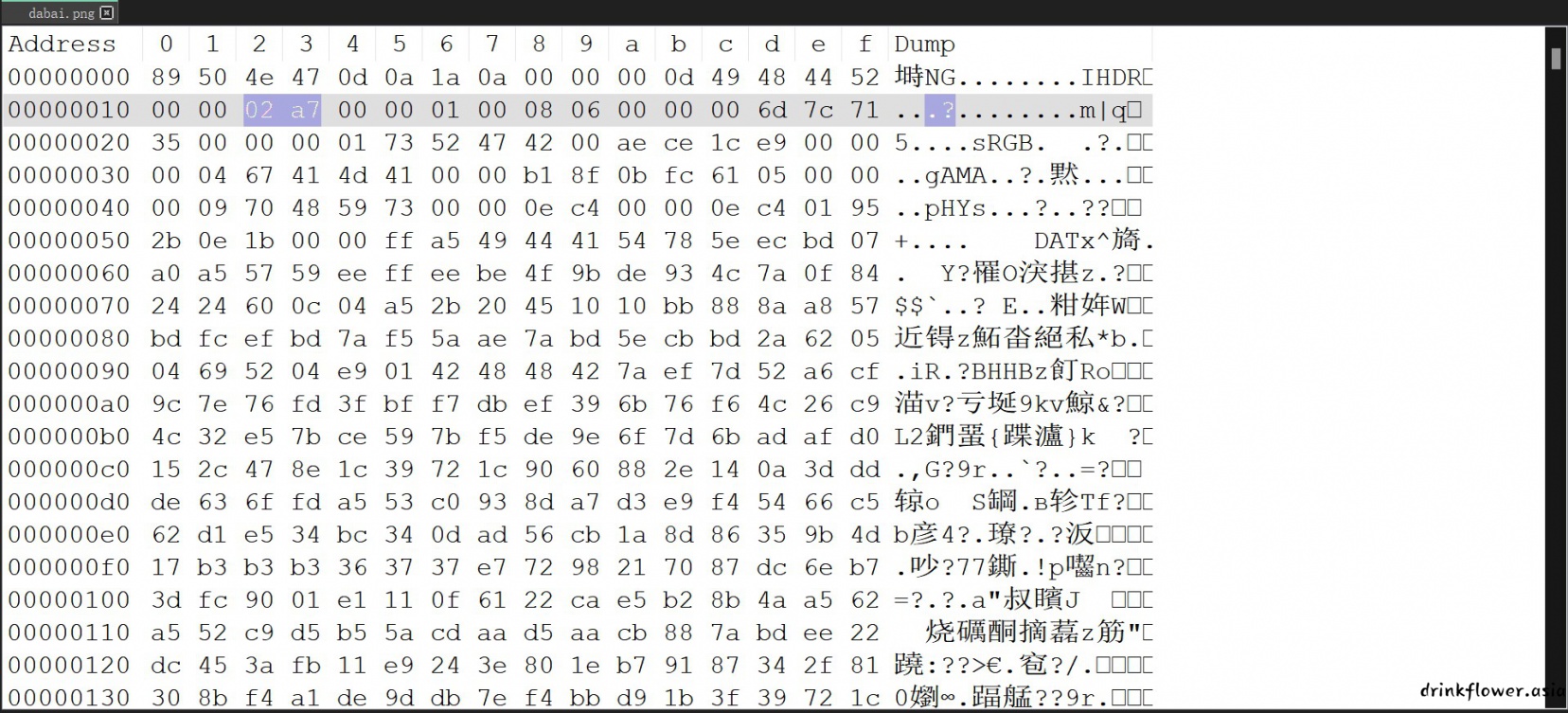

大白

- 页面提示图片显示不全,16进制打开文件直接改

- 89 50 4E 47是png图片头,后面的19,20位表示高,23,24位表示宽,这里将宽修改的和长一样

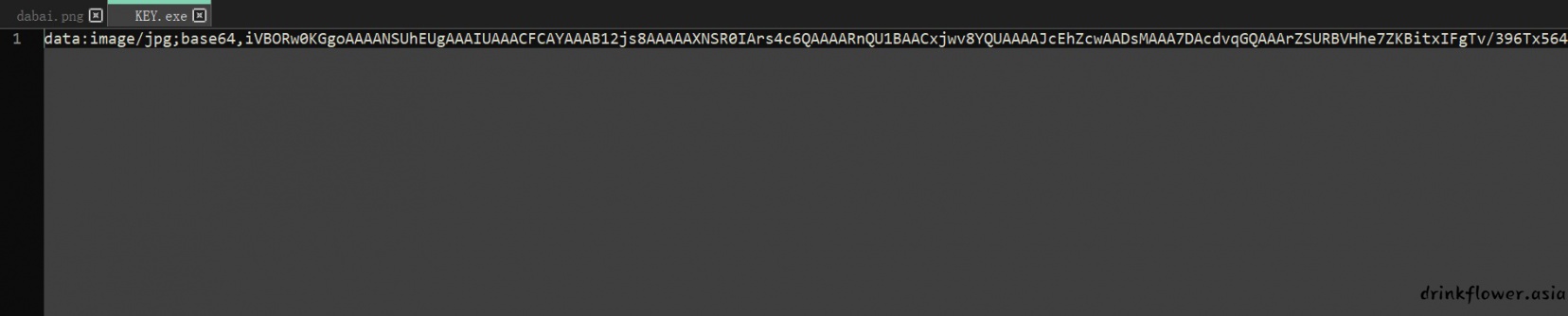

N种方法解决

- 直接打开exe是不行的,查看二进制文件发现exe是图像文件编码得到的

- 这串字符串是img标签的格式,直接输到浏览器即可得到图片

- cqr扫一下,拿到flag

乌镇峰会种图

- 日常操作,16进制打开,flag在最底部

基础破解

- 提示4位数字加密的压缩包,但是上面的软件只能爆破zip文件的密码,这里要用RAR Password Unlocker

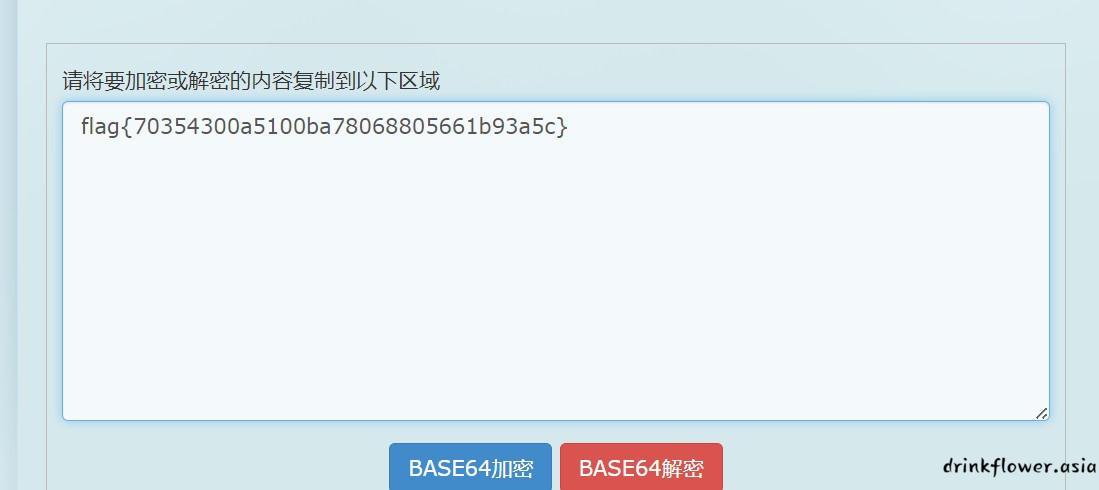

- 得到ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30=

- 一看就是base64编码,解码即可

wireshark

- pcap流量包用wireshark打开,直接搜到flag

- 注意,要将搜索框左边设置为字符串,然后改搜索选项为:搜索字节流(这样才能搜索所有的包),宽窄

文件中的秘密

- 离谱,flag在exif属性里面

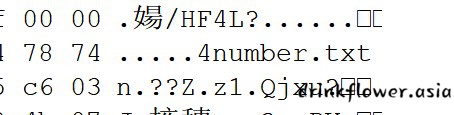

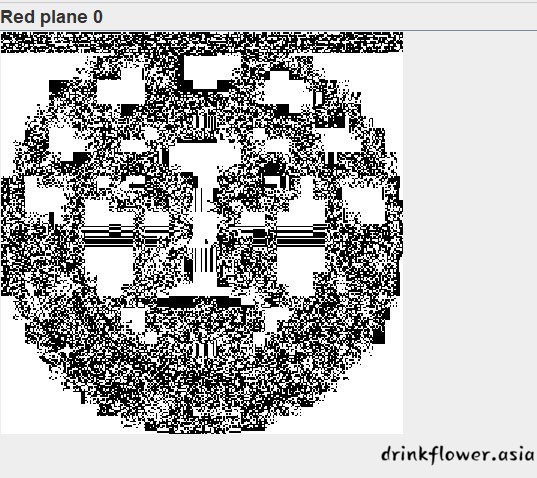

LSB

-

LSB,也就是Least Significant Bit(最低有效位)。在大多数PNG图像中,没个像素都由R、G、B三原色组成,每种颜色一般用8位数据表示,如果修改其最低位,人眼是不能区分出这种微小的变化的,因此可以利用每个像素的R、G、B颜色的分量的最低有效位来隐藏信息,这样每个像素可以携带3位的信息。(摘编自c0d1_CTFer)

-

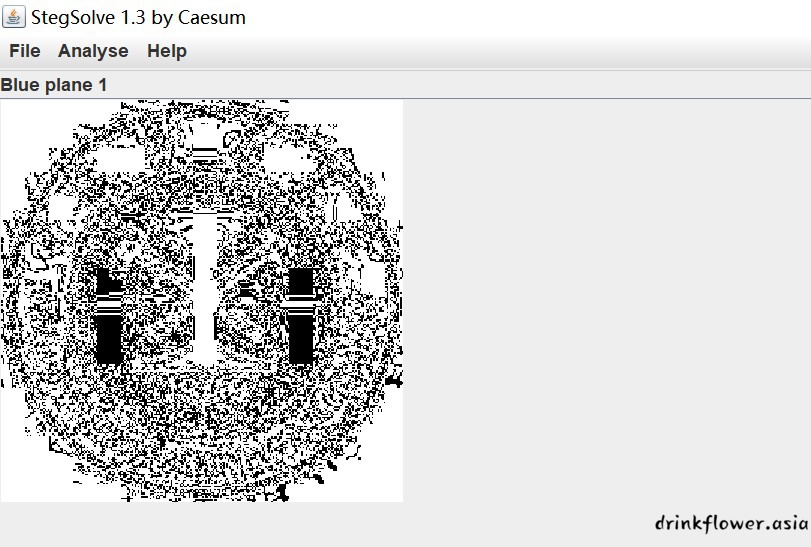

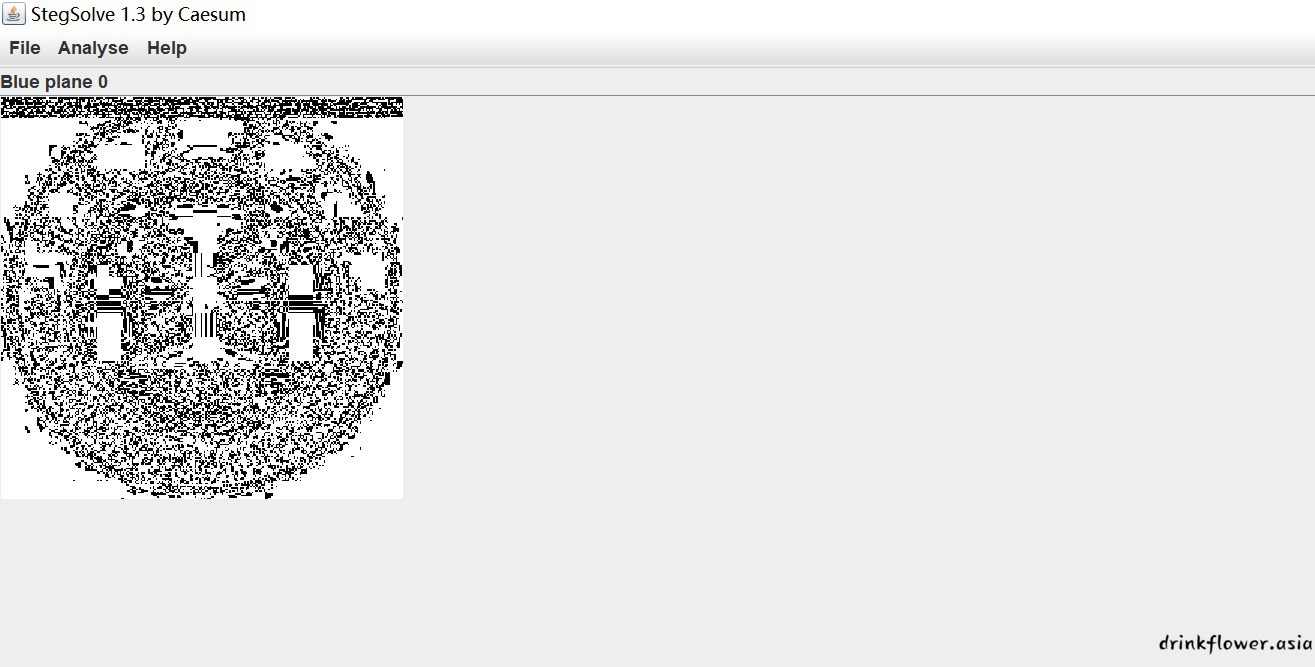

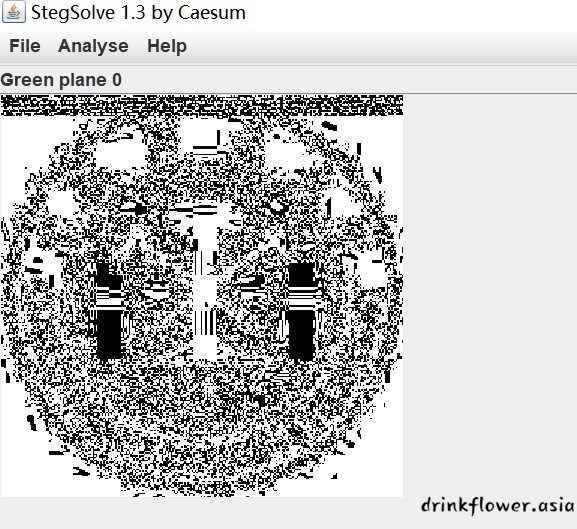

这里使用Stegsolve工具修改分量查看信息

-

正常的图片都是这个样子的

- 蓝色有效位是0的时候明显上面多了一条黑色的信息

- 继续找

- 将三者的位深度都设置为0,导出图片

- 得到一个二维码,cqr得到flag

zip伪加密

原理

- 原理:一个zip文件由三部分组成:压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志。

-

50 4B 03 04:整体头文件标记

-

00 00:密码标记1:头文件标记后2bytes(隔4个数)

-

50 4B 01 02:目录中文件文件头标记

-

00 00:密码标记2:目录中文件文件头标记后4byte(隔8个数)

-

50 4B 05 06:目录结束标记

判定

无加密

压缩源文件数据区的全局加密应当为00 00

且压缩源文件目录区的全局方式位标记应当为00 00

假加密

压缩源文件数据区的全局加密应当为00 00

且压缩源文件目录区的全局方式位标记应当为xx 00

真加密

压缩源文件数据区的全局加密应当为xx 00

且压缩源文件目录区的全局方式位标记应当为xx 00

位标记的四个数字中只有第二个数字对其有影响,其它的不管为何值,都不影响它的加密属性!

第二个数字为奇数时 –>加密

第二个数字为偶数时 –>未加密wp

- 按照上述规则,本题应该是真加密🤣其实也是一个坑

但是这里还有一个更为逼真的伪加密,就是把01 02 ,03 04后面都修改为09 00,这个时候得到的zip伪加密就足以,以假

乱真。不仅让别人,通过看03 04,01 02的时候认定它是一个真加密- 将0304后面的加密标记和0102后面的加密标记(0900)都给改成0000即可