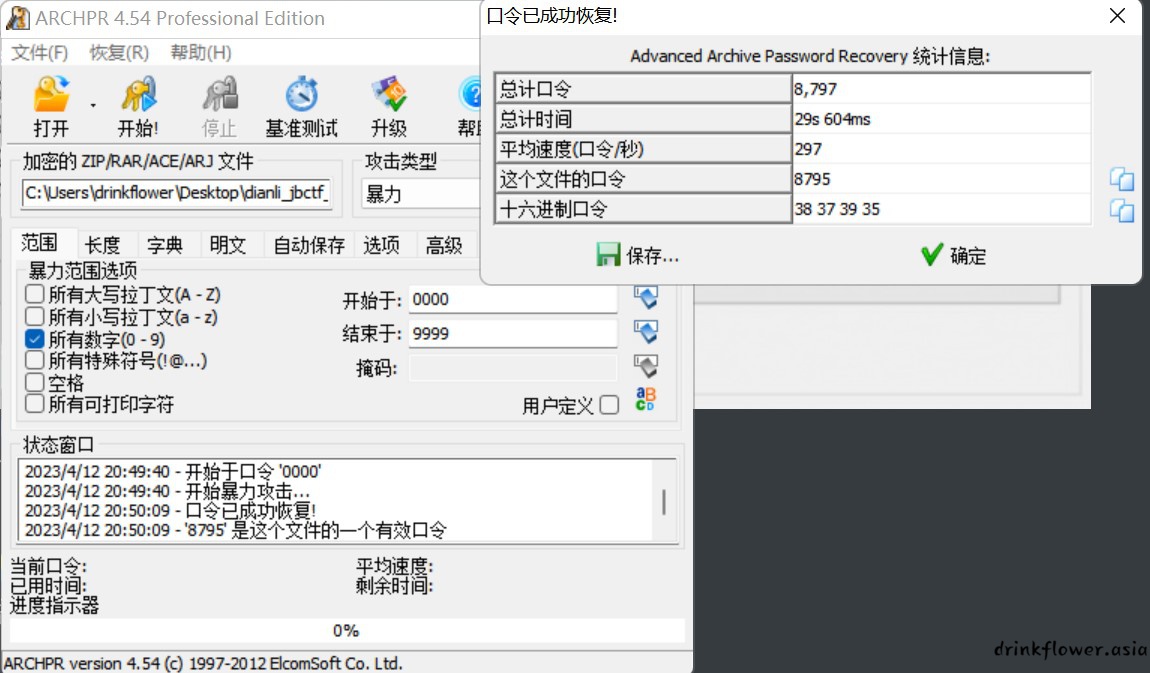

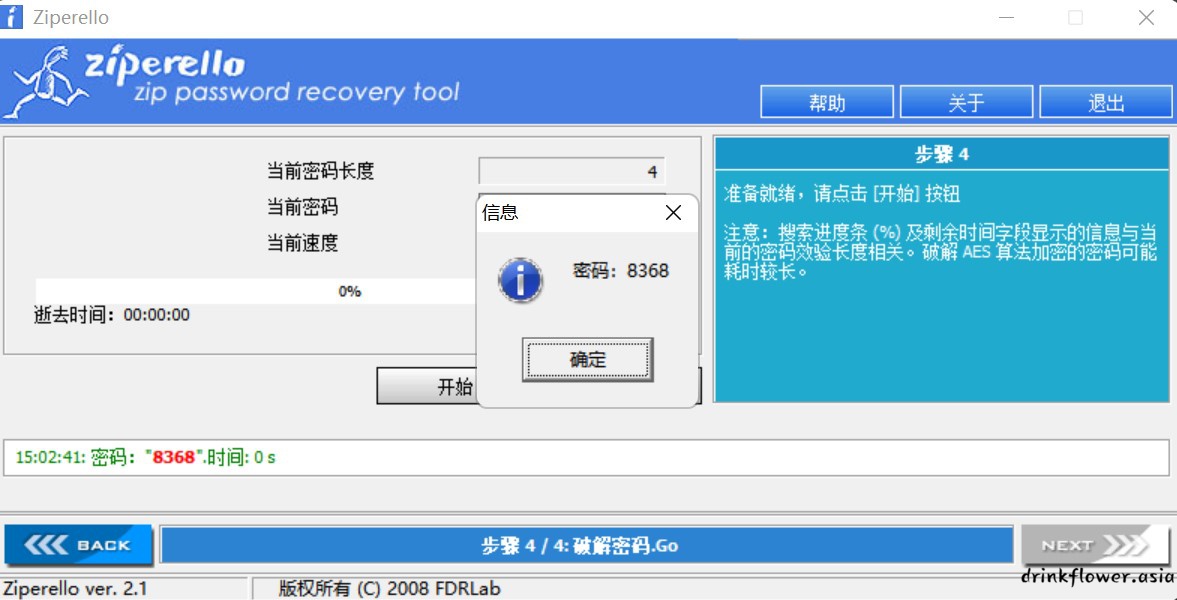

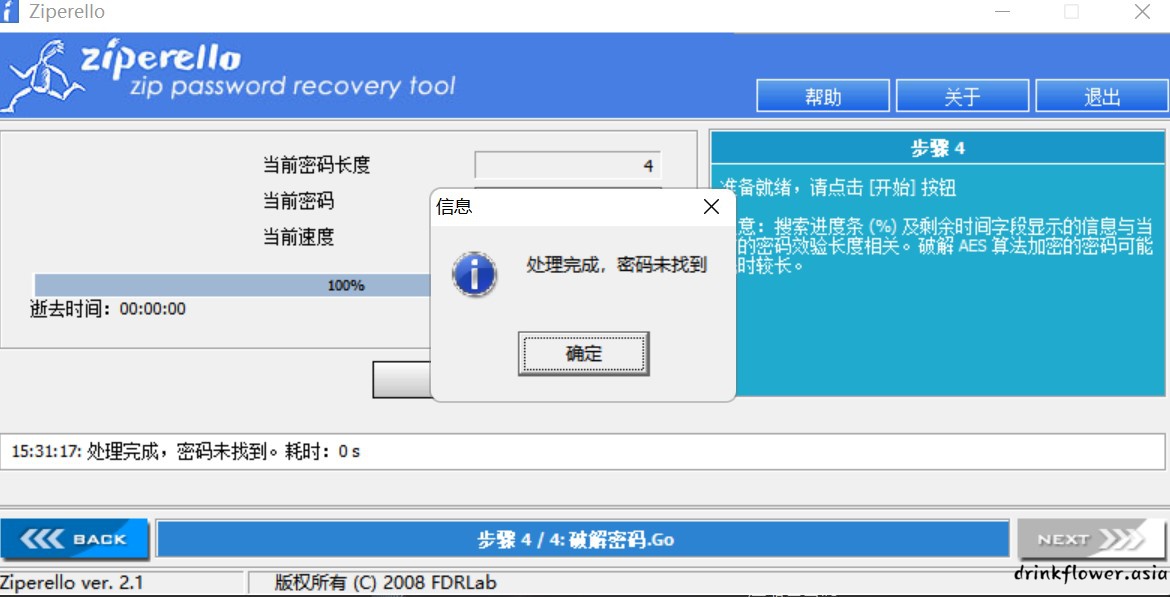

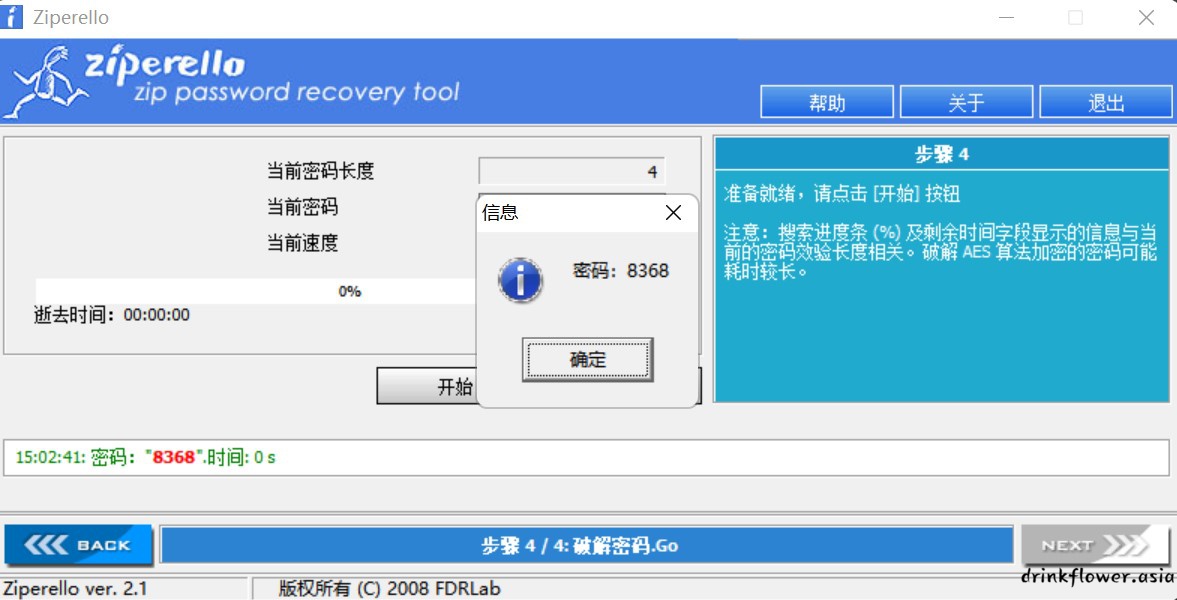

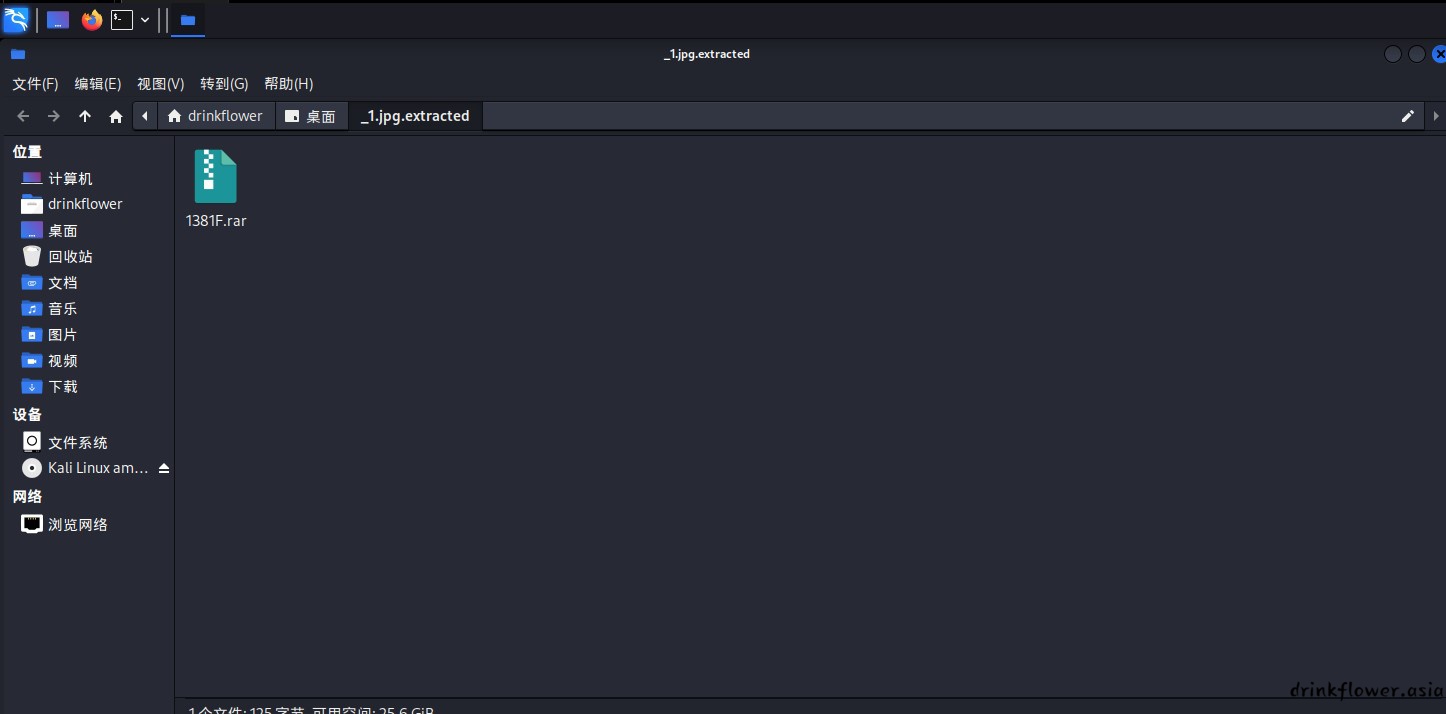

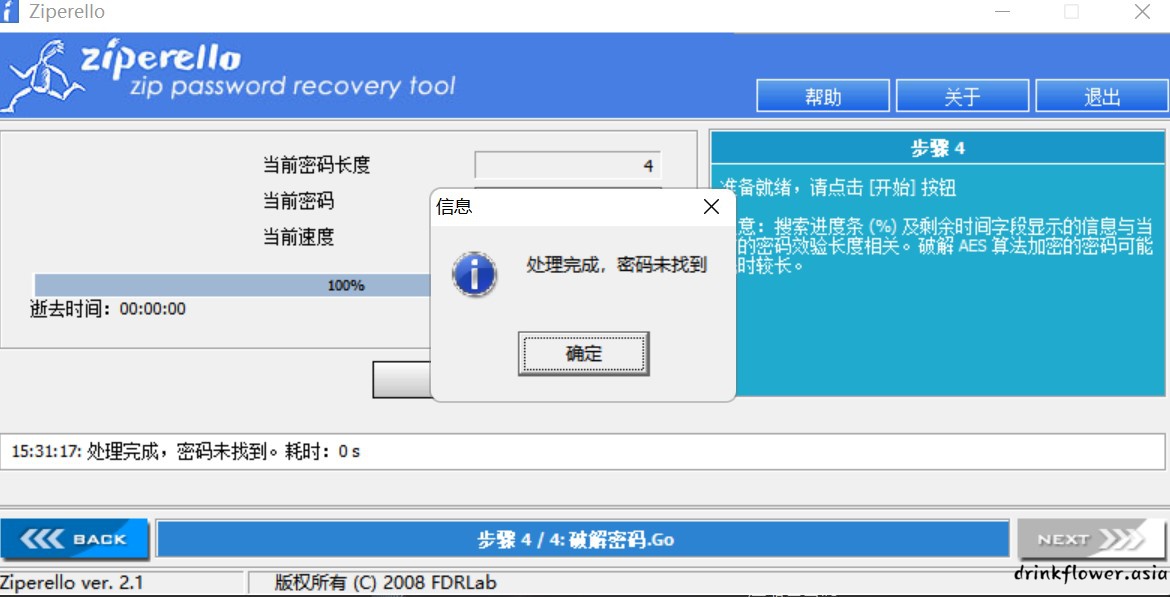

rar

- 提示4位纯数字,随便爆破一下就行,但是RPU莫名其妙出问题,爆出来3个密码,还都是错的

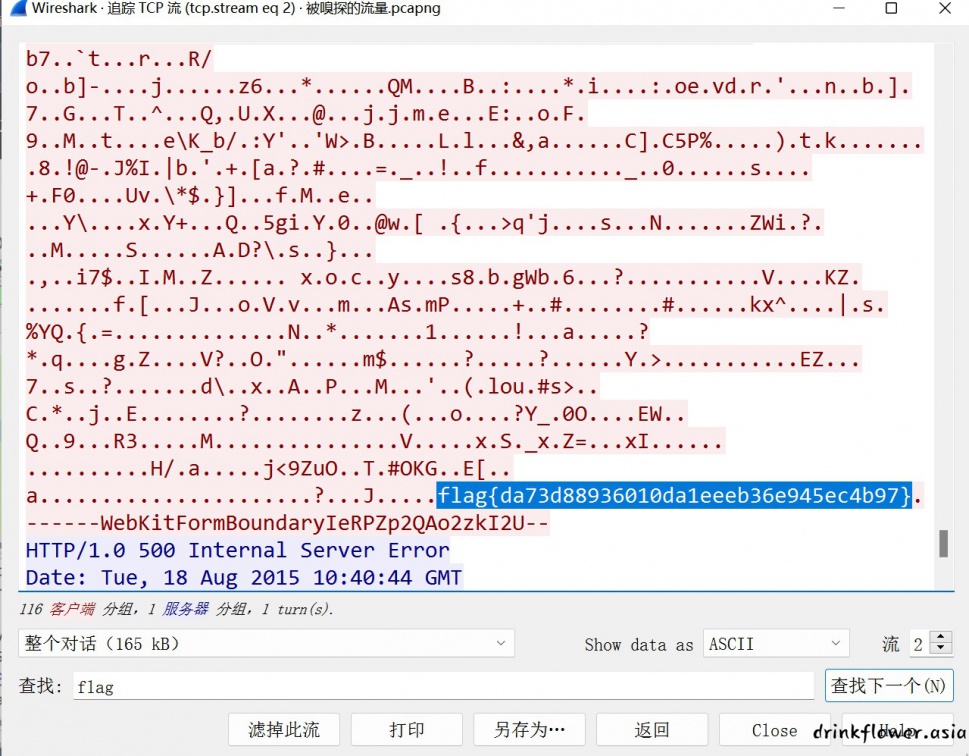

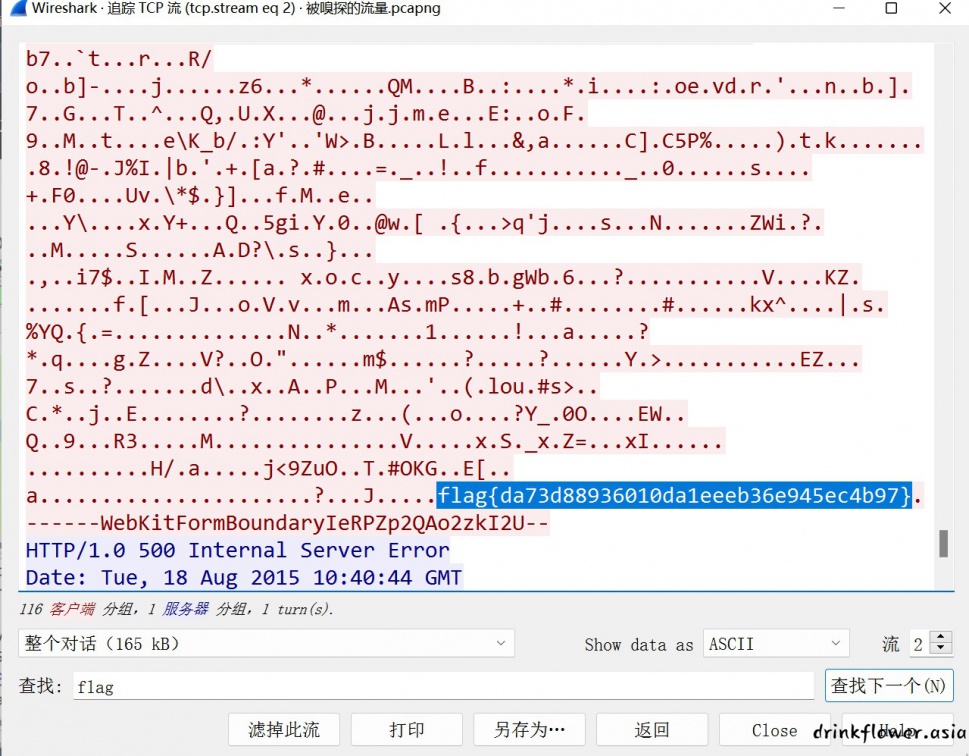

被嗅探的流量

- 直接搜索flag,在一个流量包中找到,跟踪它的tcp流

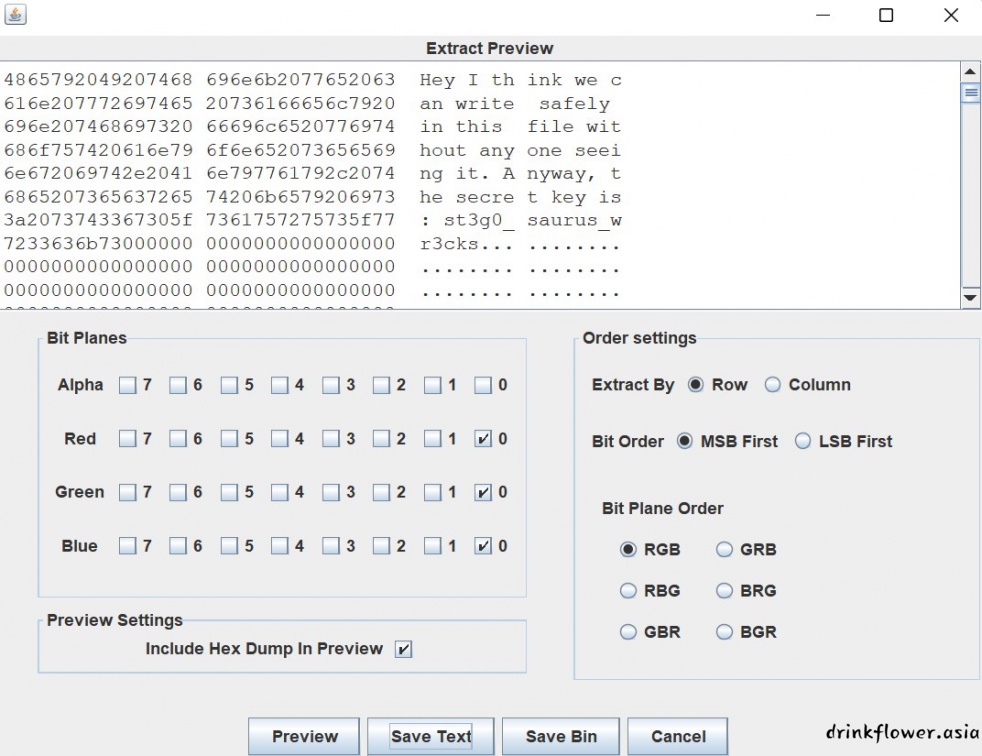

qr

镜子里面的世界

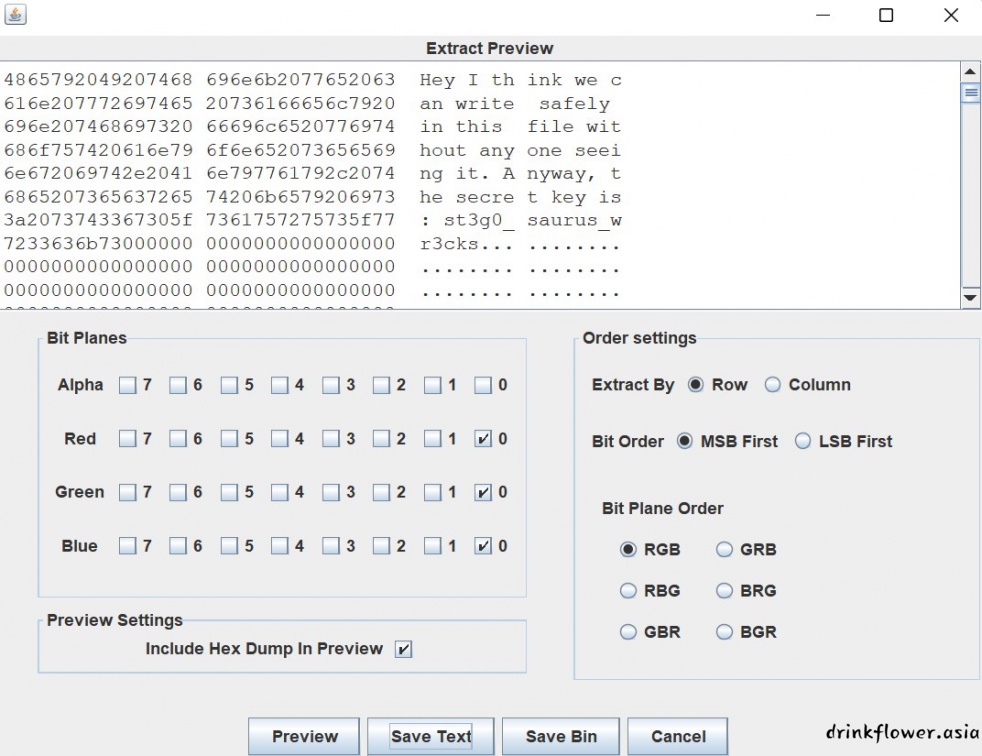

- 和昨天lsb相似,看不同的深度,发现三个色的深度都是0的时候左上角有点小字

- 查看三个色都是0的信息(alpha是透明度),发现flag在数据里

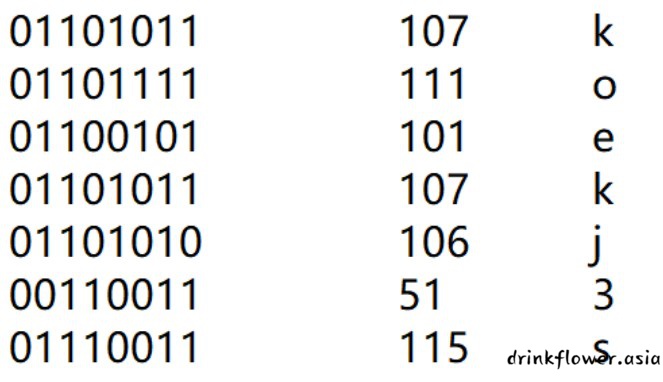

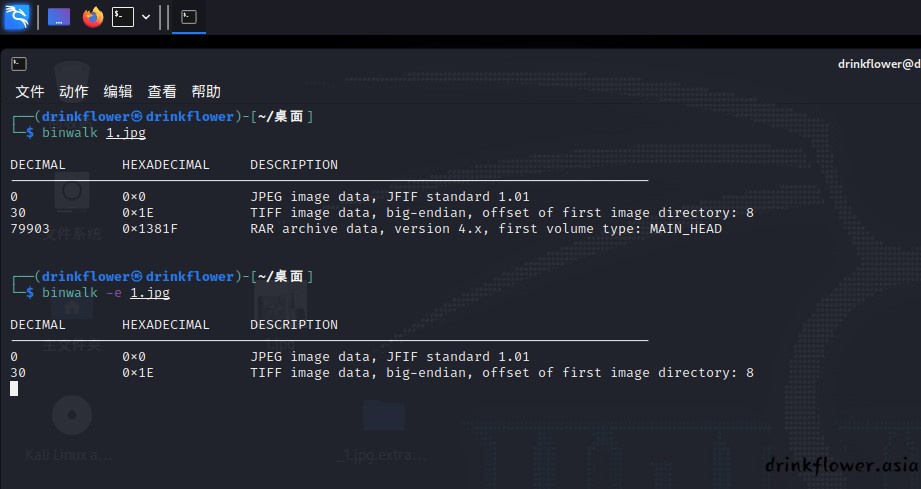

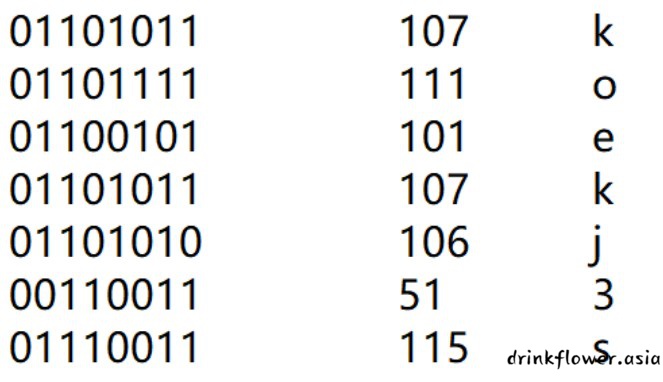

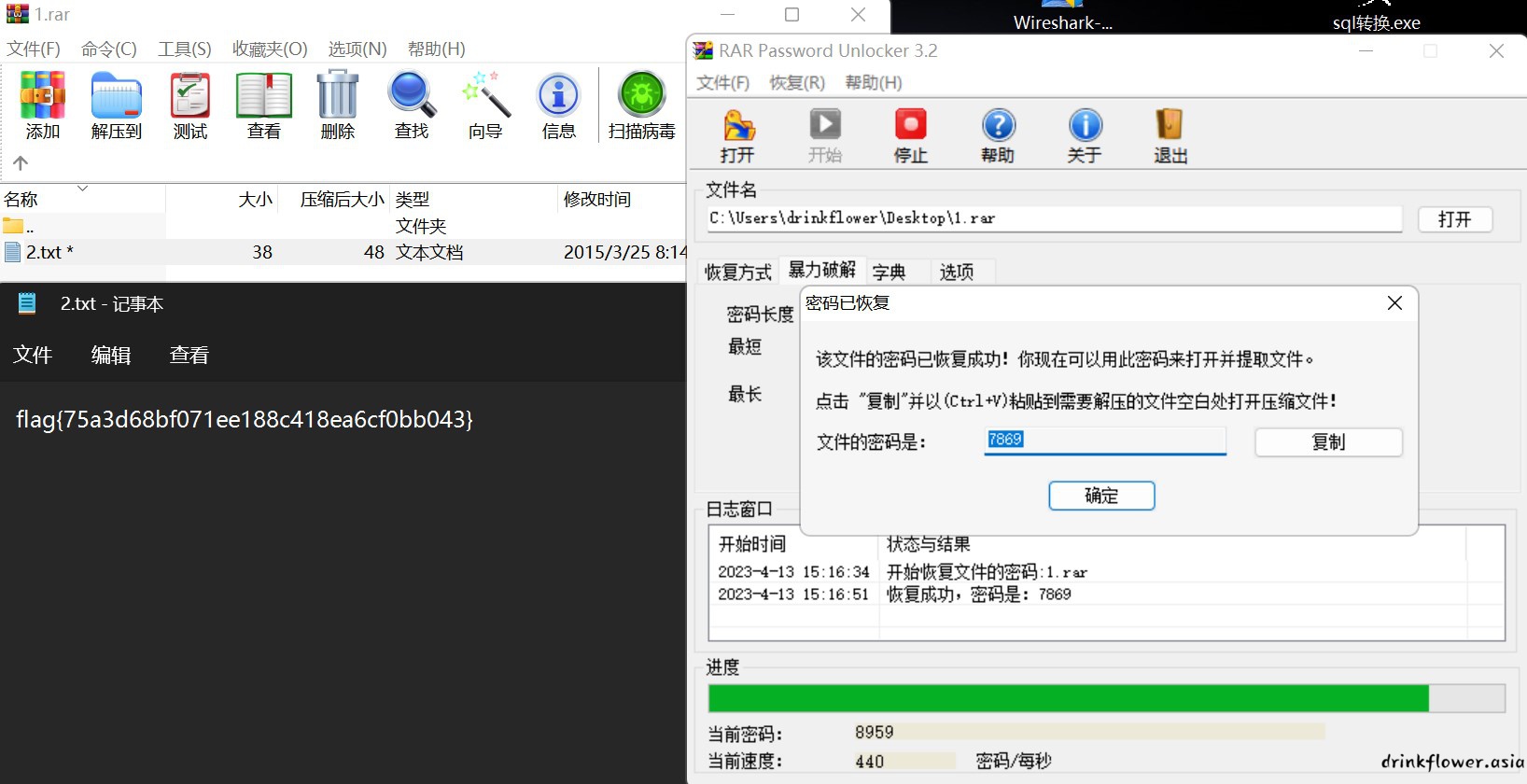

ningen

- 提示了4位数字密码,图片肯定没有密码,多半藏了压缩包

- 16进制搜一下,果然有

- 因为是融合文件,没法爆破,要把zip文件头前面的东西都删掉才能正常爆破

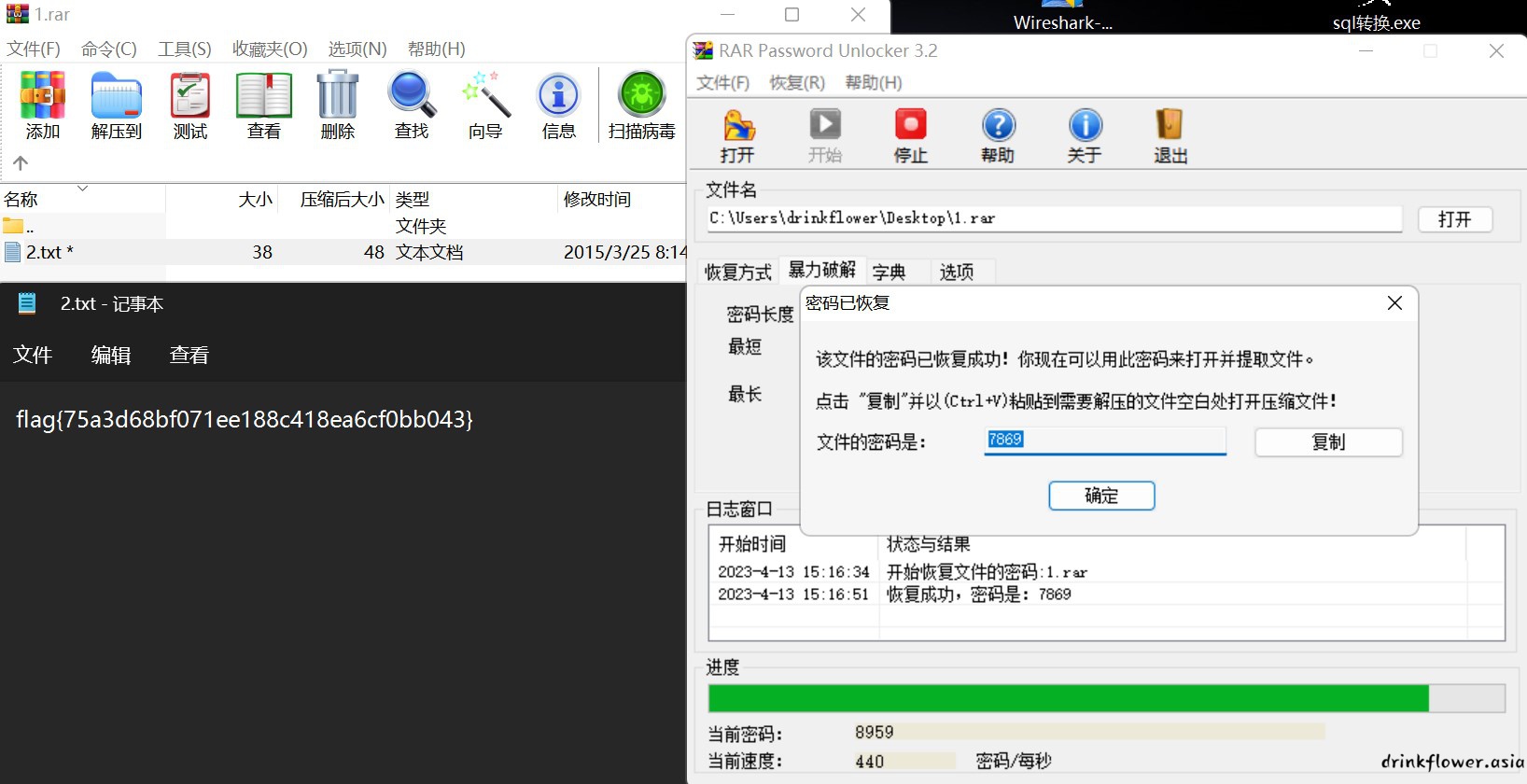

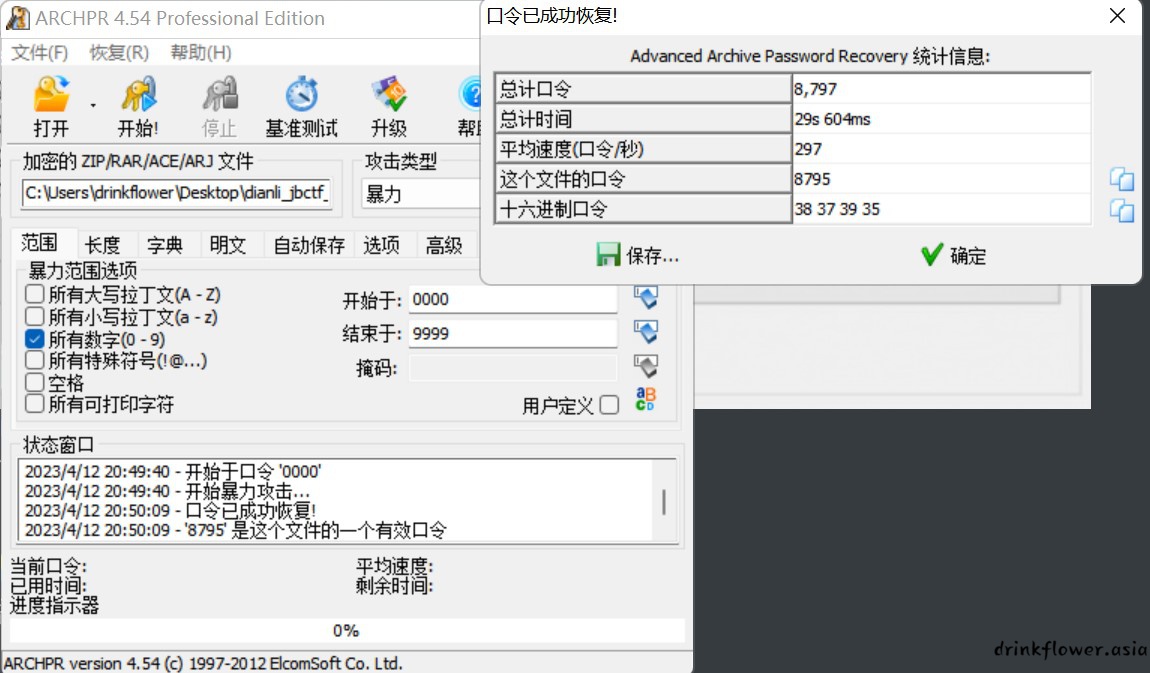

小明的保险箱

- 藏了个rar文件,16进制搜一下即可发现隐藏压缩包

- rar文件头:52 61 72 21

- rar文件尾:C43D7B00400700

- 直接把压缩包部分的数据cv出来,新建一个hex,生成压缩包

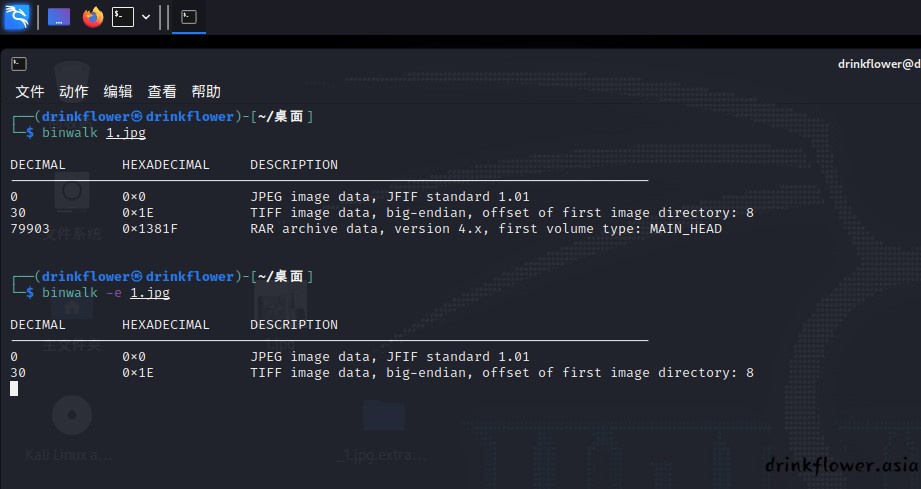

binwalk 文件名//分析文件

binwalk -e 文件名//提取文件

爱因斯坦

- 看了看exuf,有个假flag

- 老套路,藏了个rar

easycap

- 又是一个流量包,没搜到flag,但是追踪任意一个包的tcp流就能得到flag

隐藏的钥匙

- flag就藏在2进制数据里,010直接选择搜索ascll的flag即可得到base64编码后的flag

另外一个世界